Identitäten sind heute der Dreh- und Angelpunkt jeder Sicherheitsstrategie. Syteca bündelt PAM, ITDR und Activity Monitoring in einer Plattform, die Transparenz schafft und gleichzeitig wirksam eingreift: von JIT-Zugängen und Passwort-/Key-Rotation bis zu UEBA-gestützten Alerts und Live-Response. Sie sehen, wer was warum tut, können Zugriffe kontextbasiert steuern und liefern prüffeste Nachweise für Audits. Das Ergebnis: weniger Angriffsfläche, schnellere Reaktion, mehr Ruhe im Betrieb.

Noch Fragen zur Syteca Plattform?

Alle wichtigen Fragen & Antworten zur Plattform auf einen Blick.

Bereit für eine Demo und/oder Teststellung?

Angebotsanfrage

Starten Sie Ihre individuelle Angebotskonfiguration – einfach, schnell und ohne Verpflichtung.

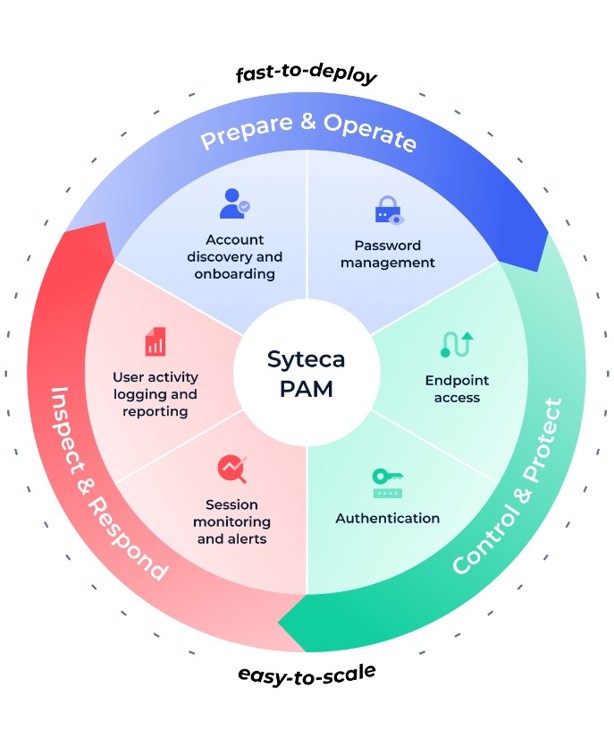

Die zentralen Bausteine von Syteca PAM

Ein wirksames Privileged Access Management besteht nicht aus einem einzelnen Tool, sondern aus mehreren ineinandergreifenden Funktionen. Syteca PAM kombiniert diese Module zu einer einheitlichen Plattform, die privilegierte Konten schützt, Zugriffe steuert und jede Aktion nachvollziehbar macht.

Im Folgenden finden Sie die zentralen technischen Bausteine, mit denen Syteca PAM Sicherheit, Effizienz und Compliance in Ihrer IT-Umgebung vereint – von der automatisierten Kontoerkennung bis zur Integration in bestehende Systeme.

Privileged Account Discovery & Inventory Management

Syteca PAM bietet eine intelligente, agentenbasierte Account Discovery Engine, die sämtliche privilegierten Konten in hybriden IT-Umgebungen automatisch erkennt – ob lokal, in Active Directory, Cloud-Systemen oder containerisierten Infrastrukturen.

Dabei werden auch sogenannte Shadow Accounts (z. B. alte Admin-Zugänge, servicebezogene Konten oder Hard-Coded Credentials) aufgedeckt und in einem zentralen Privileged Account Inventory verwaltet.

Die automatische Erkennung reduziert blinde Flecken im Berechtigungsmanagement, ermöglicht kontinuierliches Risk Scoring privilegierter Identitäten und legt die Basis für ein vollständiges Identity Lifecycle Management – inklusive Onboarding, Rotation und Deprovisioning.

Access Control & Least Privilege Enforcement

Syteca PAM implementiert das Prinzip der minimalen Rechtevergabe (Least Privilege) durch zeitbasierte Zugriffskontrolle:

Administratoren und externe Dienstleister erhalten nur dann Zugang, wenn er wirklich benötigt wird – und nur für die Dauer der definierten Aufgabe.

Über ein konfigurierbares Just-in-Time-Provisioning-Modul lassen sich temporäre Zugriffsrechte automatisch anfordern, genehmigen und nach Ablauf wieder entziehen.

Diese Mechanismen minimieren die Angriffsfläche, verhindern den Missbrauch von Dauerrechten und erfüllen regulatorische Anforderungen wie NIS2, ISO 27001 oder GDPR-Art. 32.

Adaptive Authentication for Shared Accounts

Zur Absicherung sensibler Zugänge kombiniert Syteca PAM Multi-Factor-Authentifizierung (MFA) mit sekundärer Identifizierung, um auch bei gemeinsam genutzten Konten eindeutige Benutzerzuordnungen sicherzustellen.

Durch Integration mit Microsoft Authenticator, Google Authenticator oder FIDO2-Tokens wird jede Anmeldung kryptografisch validiert.

Das System kann adaptive Regeln anwenden – z. B. zusätzliche Faktoren nur bei riskanten Logins oder Remote-Verbindungen erzwingen.

So wird jede privilegierte Sitzung eindeutig einer realen Person zugeordnet, was Transparenz, Non-Repudiation und Nachvollziehbarkeit sicherstellt.

Secure Password Vault & Secrets Management

Das Herzstück von Syteca PAM ist der verschlüsselte Password Vault – ein zentraler Speicher für Anmeldeinformationen, API-Keys, SSH-Keys und Zertifikate.

Jede Berechtigung wird AES-256-verschlüsselt, in der Datenbank sicher abgelegt und nur über definierte Rollen und Workflows freigegeben.

Mit Funktionen wie Check-In/Check-Out, automatischer Passwortrotation, Zero-Knowledge-Encryption und API-basiertem Zugriff über den Application Credentials Broker (ACB) wird das Risiko kompromittierter Zugangsdaten nahezu eliminiert.

Durch Audit-Logs, Versionshistorien und rollenbasierte Zugriffskontrolle lassen sich alle Aktionen revisionssicher nachvollziehen – ein entscheidender Vorteil bei Audits oder NIS2-Prüfungen.

Privileged Session Monitoring & Audit Trail

Syteca PAM bietet mit seinem User Activity Monitoring (UAM)-Modul eine vollständige Transparenz über privilegierte Sitzungen.

Alle Aktionen werden in Echtzeit verfolgt, optional aufgezeichnet und mit forensisch verwertbaren Audit-Trails versehen.

Die integrierte Session Player-Funktion ermöglicht es, Administratoren oder Security-Teams jede Sitzung visuell nachzuvollziehen – inklusive Tastatureingaben, Mausbewegungen und Dateiübertragungen.

Anomalien oder Policy-Verstöße können sofort erkannt und automatisch gestoppt werden.

Dies schafft nicht nur eine starke Compliance-Grundlage, sondern unterstützt auch Incident Response-Prozesse und Threat Hunting.

API-Driven Security & SIEM Connectivity

Dank einer offenen REST-API-Architektur lässt sich Syteca PAM nahtlos in bestehende IT-Ökosysteme einbinden – z. B. in SIEM-Lösungen, ITSM-Tools oder Ticketing-Systeme.

Über den Application Credentials Broker (ACB) können externe Applikationen automatisiert und sicher auf im Vault gespeicherte Secrets zugreifen, ohne Passwörter offenzulegen.

Zusätzlich unterstützt Syteca Integrationen mit LDAP/Active Directory, SMTP, Syslog, Azure AD und gängigen DevOps-Plattformen.

Damit wird PAM Teil einer durchgängigen Sicherheits- und Automatisierungsstrategie, die von der Zugriffsanfrage bis zum Audit-Log reicht.

Cross-Environment PAM Architecture

Syteca PAM wurde für komplexe, heterogene IT-Landschaften entwickelt und unterstützt Windows, Linux, macOS, UNIX, Citrix, VMware Horizon, AWS, Azure und Google Cloud gleichermaßen.

Die Architektur ist mandantenfähig, hochverfügbar und skalierbar für Umgebungen jeder Größe – vom Mittelstand bis zum Enterprise-Deployment.

Durch flexible Bereitstellungsmodelle (On-Premise, Private Cloud, Hybrid) lässt sich Syteca exakt an regulatorische und organisatorische Anforderungen anpassen.

Die Lösung wächst mit dem Unternehmen und bildet die Grundlage für einen langfristig nachhaltigen PAM-Ansatz.

Governance, Risk & Audit Readiness

Syteca PAM generiert automatisch detaillierte Berichte über alle privilegierten Aktivitäten – einschließlich Login-Versuche, Credential-Zugriffe und Policy-Verstöße.

Diese Reports sind audit-ready und unterstützen Organisationen beim Nachweis von Compliance-Anforderungen aus NIS2, GDPR, ISO 27001, SOC 2 oder branchenspezifischen Regularien.

Individuell anpassbare Dashboards liefern Key Security Indicators (KSI), Access Trends und Anomalie-Analysen für CISO- und IT-Auditor-Zwecke.

So verbindet Syteca technische Zugriffssicherheit mit strategischer Governance-Transparenz.

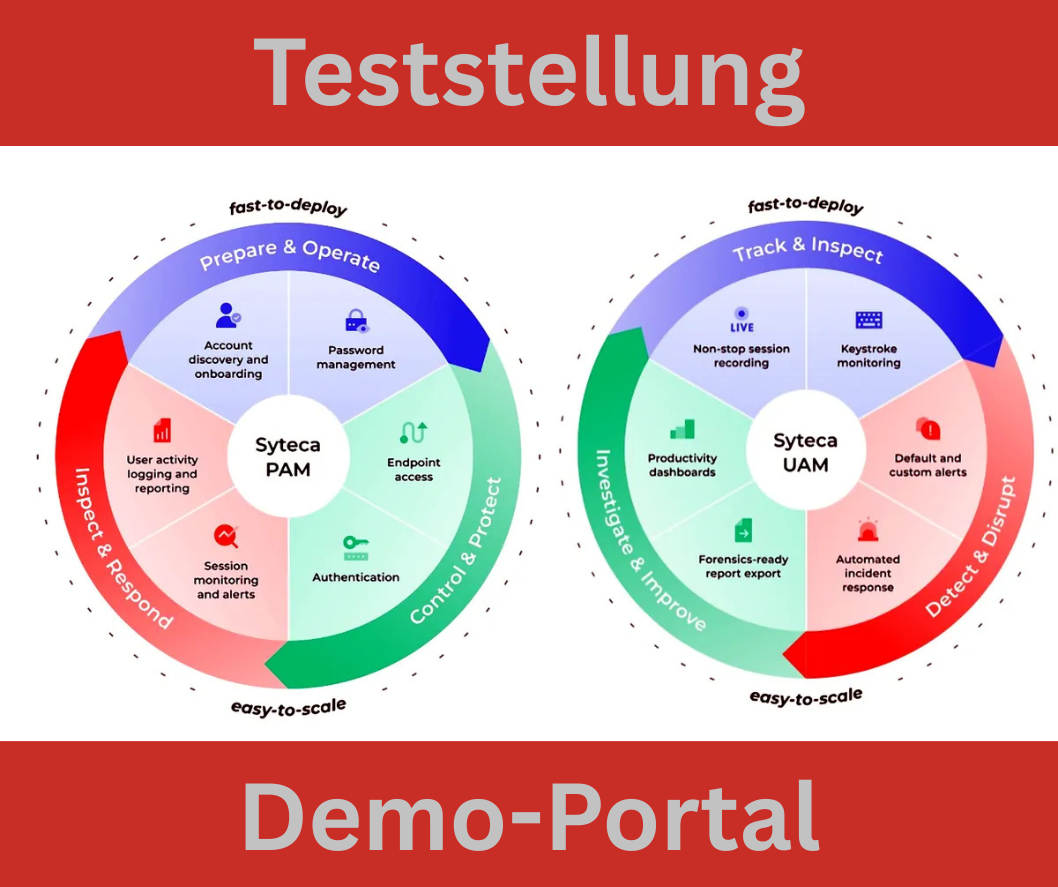

Im Demo-Portal bekommen Sie einen strukturierten Überblick über Syteca PAM & UAM: Privileged Access Management, Identity Threat Detection & Response sowie Activity Monitoring – alles in einem System. Sie sehen live, wie Zugriffe angefragt, genehmigt, zeitlich begrenzt und protokolliert werden, wie UEBA Anomalien erkennt und wie forensische Nachweise auf Knopfdruck bereitstehen.

On-Demand oder geführt: Starte selbstständig – oder lassen Sie sich von uns in 30 Minuten durch die wichtigsten Funktionen führen.

Das Whitepaper beleuchtet Erfolgsfaktoren für Einführung & Betrieb – von Integration in bestehende Systeme bis zum Management verteilter, privilegierter Identitäten. Syteca adressiert diese Anforderungen mit einem praxisnahen Funktions-Set, das Sicherheit, Usability und schnelle Wertschöpfung verbindet.

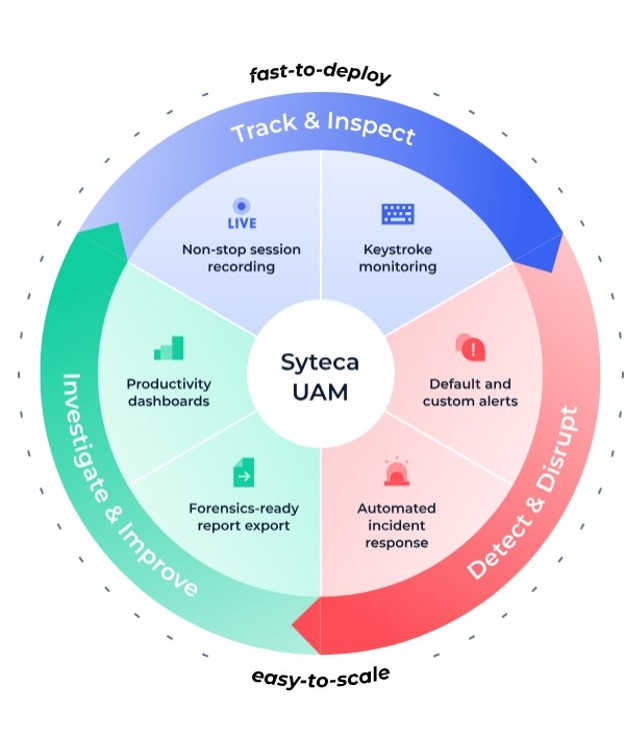

Die zentralen Bausteine von Syteca UAM (für privilegierte Zugriffe)

Ein wirksames Session Monitoring in sicherheitskritischen Umgebungen bedeutet: privilegierte Aktivitäten (Admins, Dienstleister, Third-Party-Support) auf kritischen Systemen nachvollziehbar zu machen – insbesondere bei Wartungsfenstern, Changes und Notfalleingriffen. Syteca UAM dokumentiert diese hochprivilegierten Sitzungen lückenlos und kontextreich, erkennt Anomalien in Echtzeit und stellt prüffeste Nachweise bereit – ohne zum generischen „Mitarbeiter-Monitoring“ zu werden.

Im Folgenden die zentralen Bausteine, mit denen Syteca UAM Transparenz, Forensik und Compliance genau dort schafft, wo es zählt: an privilegierten Konten und sensiblen Systemen.

Privileged Session Recording & Live-View

Lückenlose Full-Motion-Aufzeichnung mit Zeitstempel, Zielsystem, Account-Kontext und Metadaten zur Aktion – ideal für geplante Wartungsfenster, Notfalleingriffe und Remote-Support durch Dienstleister. Administratoren können Sitzungen live einsehen, bei Bedarf zugeschaltet kommentieren oder eingreifen. So entstehen prüffeste, nachvollziehbare „Change-Protokolle“, ohne dass reguläre Mitarbeiter breit überwacht werden.

Befehls- & Kontext-Erfassung für Admin-Tasks

Neben dem Bildstrom werden – wo technisch möglich – Befehle, Parameter und Output (z. B. in SSH/Terminal) sowie App-/Datei-Events, Clipboard-Operationen und Benutzerwechsel erfasst. Dadurch lassen sich einzelne Arbeitsschritte (z. B. Konfigurationsänderungen, Skriptausführungen, Credential-Nutzung) kontextgenau rekonstruieren und mit internen Richtlinien oder Ticket-Vorgaben abgleichen.

Ereignisgesteuertes Recording für Wartungsfenster

Aufzeichnungen starten und stoppen policy-basiert: z. B. automatisch während eines genehmigten Change-Tickets, beim Einsatz privilegierter Konten oder beim Anschließen definierter USB-Medien. Idle-Erkennung pausiert die Aufnahme inaktivitätsbedingt, was Datenvolumen reduziert und die Relevanz der Belege erhöht – besonders wichtig bei häufigen, routinemäßigen Wartungstätigkeiten.

Scope & Least Collection

Syteca UAM lässt sich präzise eingrenzen: Aktivierung nur auf kritischen Servern, Jump-/Bastion-Hosts oder in besonders sensiblen Umgebungen sowie nur für privilegierte oder geteilte Accounts. Zusätzlich schränken Zeitfenster, User-, Anwendungs- und Remote-IP-Filter den Erfassungsrahmen ein. Ergebnis: zielgerichtete Transparenz dort, wo Risiko und Nachweispflicht am höchsten sind.

Echtzeit-Alerts & Sofortmaßnahmen

UEBA-gestützte Regeln erkennen untypische Admin-Schritte (z. B. Massenänderungen, Zugriffe außerhalb des Wartungsfensters, laterale Bewegungen). Darauf reagieren Sofortmaßnahmen automatisiert oder manuell: Hinweis an den Ausführenden, Prozess beenden, Session blockieren oder Eskalation an den On-Call. So wird aus Monitoring aktive Absicherung privilegierter Arbeiten.

Dual Control, Approval & Ticket-Bezug

Sitzungen lassen sich an Freigabe-Workflows koppeln: Vier-Augen-Prinzip, MFA/OTP, zeitlich begrenzte Freigaben. Ticket-IDs und Change-Nummern werden im Sitzungs-Kontext mitgeführt, sodass Prüfung und Abgleich mit ITSM-Prozessen (z. B. Change/Incident) nahtlos möglich sind. Das erhöht Governance-Reife und reduziert Streitfälle bei Abweichungen.

Forensischer Audit-Trail (tamper-resistant)

Alle privilegierten Sitzungen erzeugen einen manipulationsresistenten Audit-Trail mit kryptografisch validierbaren Exporten. Prüfer und Incident-Responder können einzelne Schritte sekundengenau nachvollziehen, inklusive Such-/Sprungmarken, Metadaten und Integritätsprüfungen. Das verkürzt RCA (Root Cause Analysis), erleichtert Audits und schafft belastbare Beweise für Compliance-Anforderungen.

Datenschutz by Design

Passwörter, geheime Eingaben und sensible Textmuster werden durch Maskierung und regex-basierte Redaktion geschützt; Pseudonymisierung und rollenbasierte Sichtberechtigungen stellen sicher, dass nur befugte Personen detaillierte Einblicke erhalten. So bleibt UAM rechtssicher und zweckgebunden – mit Fokus auf privilegierte Aktivitäten und Systeme statt allgemeinem Mitarbeiter-Monitoring.

Angebotsanfrage

Angebotskonfiguration UAM/PAM

Wir freuen uns auf Ihre Rückmeldung!

Syteca FAQ

Allgemeines zur Syteca-Plattform

Kann ich Syteca sowohl on-premises als auch als SaaS nutzen?

Ja. Sie können Syteca komplett on-premises in Ihrer eigenen Infrastruktur betreiben oder als SaaS-Plattform aus der Cloud nutzen. Technisch und vom Funktionsumfang her sind beide Varianten sehr ähnlich – die Entscheidung hängt vor allem davon ab, ob Sie alles selbst betreiben möchten oder einen gemanagten Service bevorzugen.

Wofür brauche ich Privileged Access Management (PAM)?

PAM schützt besonders mächtige Konten wie Admin- oder Service-Accounts. Mit Syteca PAM steuern Sie, wer wann auf welche Systeme darf, ohne Passwörter offenzulegen. Zusätzlich können Sie Zugriffe protokollieren, Sitzungen aufzeichnen und Passwörter automatisch rotieren lassen.

Wofür brauche ich User Activity Monitoring (UAM)?

UAM hilft Ihnen, jede sicherheitsrelevante Aktion auf kritischen Systemen nachvollziehbar zu machen: Wer hat was, wann und wie gemacht? So können Sie Insider-Risiken erkennen, Vorfälle untersuchen, Compliance-Vorgaben erfüllen und gleichzeitig Missbrauch von Zugriffsrechten verhindern.

Deployment, Architektur & Integration

Unterstützt Syteca mehrere Application Server, Mandantenfähigkeit und Hochverfügbarkeit?

Ja. Die Plattform lässt sich mit mehreren Application Servern skalieren, mandantenfähig betreiben (z. B. für verschiedene Standorte oder Geschäftsbereiche) und in Hochverfügbarkeits-Szenarien ausrollen. So können Sie Syteca genau an Ihre Größe und Betriebsanforderungen anpassen.

Kann ich Syteca an Active Directory / LDAP anbinden?

Ja. Syteca integriert sich in Ihre bestehende Verzeichnis-Infrastruktur. Benutzer, Gruppen und Rollen können über AD/LDAP gemanagt werden, sodass Sie kein separates Identitäts-Silo aufbauen müssen.

User Activity Monitoring (UAM)

Welche Arten von UAM-Agents gibt es bei Syteca?

Wir unterscheiden im Wesentlichen zwischen:

- Workstation-Agent für klassische Benutzer-PCs und Laptops

- Server-/Infrastructure-Agent für Infrastruktur-Server

- Terminalserver-Agenten für RDS/Terminalserver (unlimited oder mit Limit auf bestimmte gleichzeitige Sessions)

So können Sie genau dort überwachen, wo es für Sie sicherheitsrelevant ist.

Was bedeutet „vollständiges Sitzungs-Monitoring und -Recording“?

Damit sind detailgenaue Aufzeichnungen von Benutzersitzungen gemeint – z. B. als Video inklusive Metadaten wie eingegebene Befehle, Fenster-Titel, Dateioperationen. So können Sie Vorfälle lückenlos rekonstruieren und im Audit-Fall nachvollziehen, was genau passiert ist.

Können wir Sitzungen auch nur für besonders kritische Aktionen (z. B. Secrets) aufzeichnen?

Ja. Sie können sehr granular definieren, welche Aktionen oder Systeme aufgezeichnet werden sollen – z. B. nur Sitzungen, in denen auf privilegierte Passwörter oder bestimmte Datenbanken zugegriffen wird. So reduzieren Sie Datenvolumen und erhöhen gleichzeitig den Datenschutz.

Kann Syteca USB-Sticks und andere Wechseldatenträger überwachen oder sperren?

Ja. Über die USB-/Device-Kontrolle können Sie Wechseldatenträger erkennen, protokollieren und bei Bedarf blockieren oder nur für bestimmte Benutzer/Endpunkte zulassen. So senken Sie das Risiko von Datenabfluss über USB.

Privileged Access Management (PAM, PASM)

Wie wird PAM bei Syteca lizenziert – nach der Zahl privilegierter Konten?

In der Regel orientiert sich der PAM-Teil an der Anzahl der zu verwaltenden privilegierten Konten (z. B. Admin-, Service-, Application-Accounts). So zahlen Sie nur für den tatsächlichen Schutzumfang, den Sie benötigen.

Was meint ihr mit „full PASM“?

„Full PASM“ steht für den vollen Funktionsumfang im Privileged Access & Session Management, typischerweise inkl.:

- Sicherer Zugriff auf privilegierte Konten ohne Passwortsichtbarkeit

- Passwort-/Secret-Vault mit Rotation

- Session-Proxy und Session-Recording

- Genehmigungs-Workflows, zeitlich begrenzte Zugriffe usw.

So decken Sie sowohl den Zugang zu privilegierten Konten als auch deren Überwachung und Absicherung ab.

Bietet Syteca automatische Account Discovery und Passwort-Rotation?

Ja. Mit Account Discovery scannt Syteca Ihre Umgebung automatisch nach privilegierten Konten (z. B. lokale Admins, Service-Accounts, AD-Konten) und kann diese auf Knopfdruck ins PAM-Vault übernehmen. Anschließend können Passwörter automatisch generiert, rotiert und streng kontrolliert genutzt werden.

Zugriffssicherheit, MFA & Endpoint Access

Unterstützt Syteca Multi-Factor-Authentifizierung (MFA) für kritische Endpunkte?

Ja. Sie können MFA für den Zugriff auf kritische Systeme und privilegierte Konten aktivieren – z. B. per OTP (One-Time-Password) oder zusätzlicher sekundärer Authentifizierung. Das gilt sowohl mit als auch ohne bestehende AD-Integration.

Was genau ist „Endpoint Access Management“ bei Syteca?

Endpoint Access Management kombiniert MFA, temporäre Zugriffe und Endpoint-Zugriffskontrolle. Sie entscheiden, wer sich von welchem Gerät auf welche Systeme verbinden darf, wie lange der Zugriff gilt und welche zusätzlichen Faktoren abgefragt werden. Ideal, um Remote-Zugriffe, Admin-Zugriffe oder Zugriffe von Dienstleistern sauber abzusichern.

Datenschutz, Compliance & Anonymisierung

Können wir Benutzeraktivitäten anonymisieren, um DSGVO & andere Datenschutzvorgaben einzuhalten?

Ja. Syteca bietet Mechanismen zur Anonymisierung bzw. Pseudonymisierung von Nutzern in den Aufzeichnungen. Damit sehen Sie weiterhin das Verhalten (z. B. verdächtige Aktionen), ohne die Identität unmittelbar preiszugeben – nur berechtigte Personen können diese bei Bedarf aufklären. So lässt sich Sicherheit mit Datenschutz in Einklang bringen.

Unterstützt Syteca uns bei der Einhaltung von Compliance-Standards (z. B. NIS2, ISO 27001, branchenspezifische Vorgaben)?

Syteca selbst ersetzt keine Norm, aber es liefert viele Bausteine, die in diesen Standards gefordert werden: Nachvollziehbarkeit von Aktivitäten, Zugriffskontrolle, Schutz privilegierter Konten, Audit-Trails, Reporting und technische Maßnahmen zur Risikoreduktion. Welche Anforderungen Sie damit konkret abdecken, hängt von Ihrem Regelwerk ab – wir unterstützen Sie gerne bei der Zuordnung.

Produktivität & Reporting

Bietet Syteca auch grundlegende Produktivitäts-Auswertungen?

Ja. Wenn Sie möchten, können Sie neben Security-Themen auch einfache Produktivitätskennzahlen auswerten – z. B. genutzte Anwendungen/Webseiten, Aktiv- vs. Leerlaufzeiten oder bestimmte Nutzungsprofile. Diese Features sind optional und können sehr datenschutzfreundlich konfiguriert werden (z. B. ohne personenbezogene Auswertung).

Welche Reports erhalte ich aus Syteca?

Sie können eine Vielzahl vordefinierter und individueller Reports erzeugen – etwa zu privilegierten Zugriffsversuchen, auffälligem Verhalten, genutzten Konten, Policy-Verstößen oder System-Nutzung. Viele Berichte lassen sich automatisiert per E-Mail versenden und für interne oder externe Audits nutzen.