Effektive Schutzlösungen mit der Datenschleuse für Ihre IT-Sicherheit.

Die Digitalisierung und Vernetzung der industriellen Umgebung ist in vollem Gange.

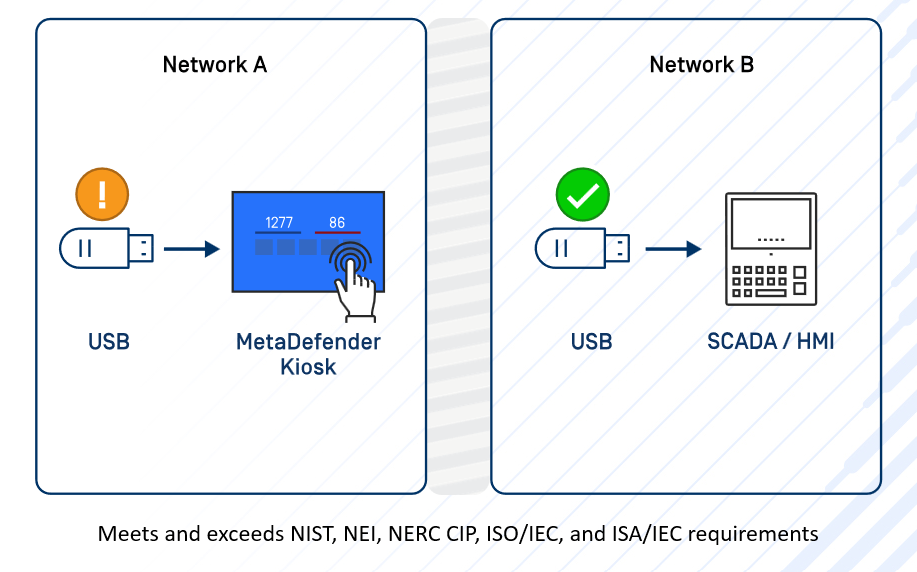

IT und OT Systeme müssen absolut sicher sein, daran besteht kein Zweifel. Hier gibt es Herausforderungen: Der Datenaustausch über mobile Datenträger beispielsweise, etwa über USB Sticks oder mobile Festplatten, stellt so manchen Betrieb vor ungeahnte Risiken und Gefahren.

Abhilfe schaffen Datenschleusen, individualisiert für jede Branche und jede einzelne Firma. Sie schützen vor Schadsoftware, Viren und anderen ungebetenen Gästen, die von mobilen Speichergeräten in Ihr Netzwerk eingeschleust werden.

Lesen Sie mehr über die Datenschleuse und ihre Vorzüge – oder lassen Sie sich hier direkt zu unserer individuellen Lösung für Ihr Unternehmen beraten!

Mehr lesen

IT Sicherheit heute: Schadsoftware bedroht die Produktion!

Die Industrie 4.0 lebt von Daten und Informationen, die in allen Netzen und Systemen unterwegs sind. Cybersicherheit und Datenschutz sind die großen Themen unserer Zeit in Produktion und Dienstleistung.

Hat man sichere Netze für seinen Betrieb etabliert, droht neben der IT auch der operational technology eine oft unterschätzte Gefahr von außen: Malware kann über mobile Datenträger in Ihre Systeme gelangen.

Wechseldatenträger, etwa USB Sticks, externe Festplatten, auch CDs, werden häufig genutzt, um Angriffe auf die IT und OT Infrastruktur der Industrie durchzuführen.

Mehr lesen

Hochwirksame Datenschleusen verhindern genau diese Angriffe.

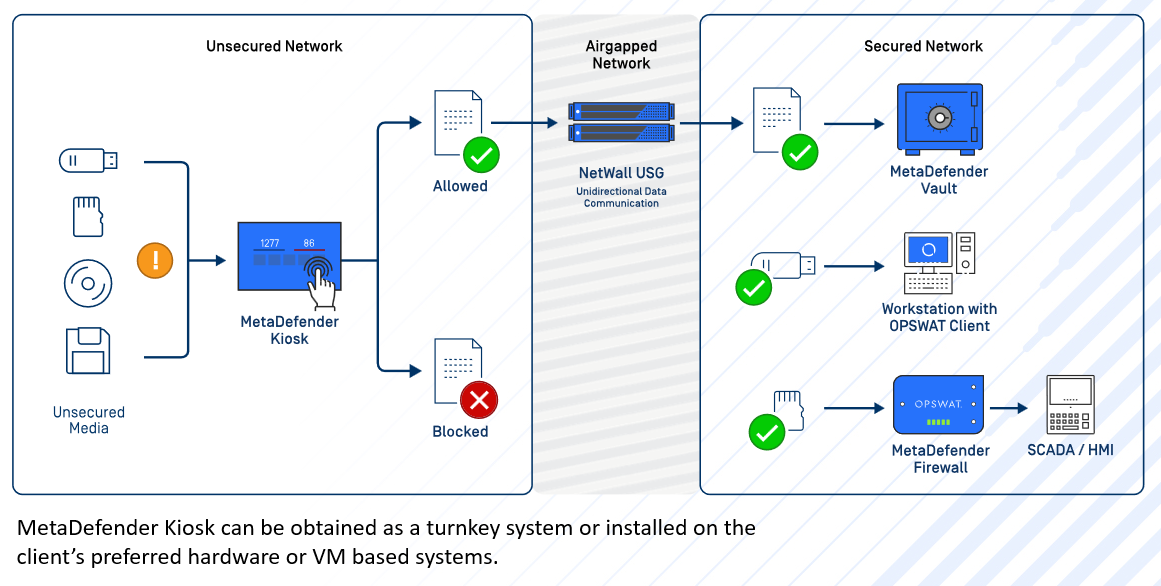

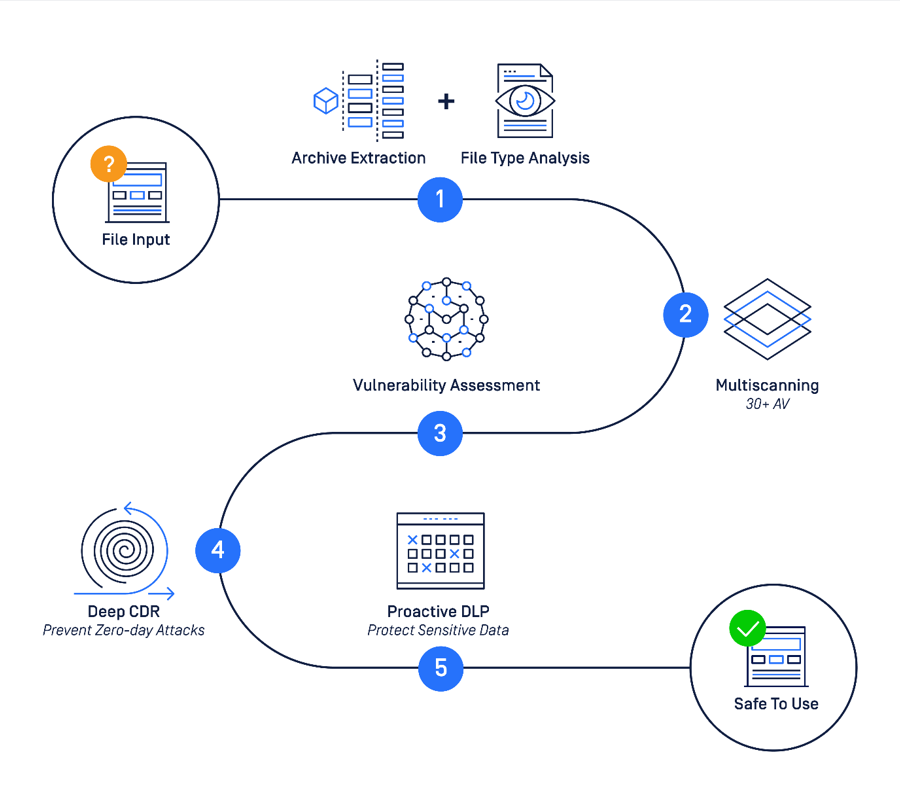

Noch bevor die Daten auf dem Wechseldatenträger in Ihre Netze gelangen, scannt die Datenschleuse alle Bereiche von Datenträgern auf Malware, Viren und Co. Kritische Dateien oder schädliche Objekte, etwa Makros oder Skripte, können gelöscht werden, bevor sie Ihre Infrastruktur erreichen und dort Schaden anrichten. Anschließend werden die bereinigten Daten manipulationssicher abgespeichert.

OPSWAT MetaDefender

Entdecken Sie die umfassenden Cybersicherheitslösungen von OPSWAT und sichern Sie Ihre Daten und Netzwerke vor den neuesten Bedrohungen

Wir sind für sie daDer USB Stick und andere mobile Träger:

Einfallstor für teure Gefahren

Warum Daten und Informationen auf Wechseldatenträgern gespeichert werden?

Ihre Nutzung hat Vorteile und Nachteile, aber an vielen Stellen sind sie unverzichtbar: Mobile Wechseldatenträger werden in Unternehmen in vielfältigen Bereichen genutzt, etwa für den Austausch von Dateien zwischen Mitarbeitern, zur Sicherung wichtiger Daten, oder um Software und Updates auf Systeme zu übertragen. Sie dienen außerdem der Offline-Archivierung sensibler Informationen, insbesondere in Umgebungen mit eingeschränktem Zugang zum Internet.

Häufig kommen sie bei der Übertragung großer Dateien zum Einsatz, die nicht bequem per E-Mail verschickt werden können, oder zur Unterstützung externer Dienstleister, die beispielsweise Diagnosedaten auslesen oder Software-Updates installieren müssen.

Dabei besteht jedoch das Risiko, dass über diese Datenträger Malware ins Unternehmensnetzwerk eingeschleust wird.

Um das zu verhindern, setzen unsere Kunden auf Datenschleusen als Sicherheitslösung, die mit AV Engines ausgestattet sind, um Datenträger vor der Nutzung gründlich auf Schadsoftware zu prüfen.

Damit können Sie dafür sorgen, dass die Nutzung mobiler Wechseldatenträger sicher und effizient bleibt und nicht etwa zur Gefahrenzone für die Datensicherheit in Ihrem Betrieb wird.

Mehr lesen

Warum ist die Datenschleuse so wichtig?

Malsoftware und Viren, die über externe Wechseldatenträger in firmeneigene Systeme gelangen, sind ein hohes Risiko für Firmen – sie zählen zu den Top 10 der Gefahren, die von Experten für industrielle Infrastrukturen in Deutschland und in aller Welt ausgemacht werden.

Mit einer Datenschleuse sichern Sie diese Engstelle ab: Eine Datenschleuse ist eine speziell entwickelte Sicherheitslösung, die den kontrollierten und sicheren Datenaustausch zwischen unterschiedlichen Netzwerken ermöglicht.

Sie dient insbesondere dazu, mobile Datenträger wie USB-Sticks, externe Festplatten oder SD-Karten auf potenzielle Gefahren zu überprüfen, bevor diese in interne Infrastrukturen eingebunden werden.

Solche Systeme sind besonders in Unternehmen von Bedeutung, die sensible Daten verwalten und hohen Sicherheitsanforderungen unterliegen.

Die Nutzung von mobilen Datenträgern birgt heute erhebliche Risiken, da ein Schadcode, Viren, Trojaner oder Ransomware unbemerkt übertragen werden können.

Die Wechseldatenträgerschleuse ist hier ein wirksamer Schutz und trägt deutlich dazu bei, diese Gefahren zu minimieren.

Eine Datenschleuse ist oft mit mehreren Anti-Viren-Engines ausgestattet. Diese Softwarekomponenten erkennen, analysieren und entfernen Malware, was die Sicherheit erhöht und die Wahrscheinlichkeit reduziert, dass Schadsoftware in Ihr Firmennetzwerk eindringt.

Mehr lesen

Mehr Sicherheit, auch für die gesetzlichen Vorgaben!

Unternehmen in Deutschland, die nach den Richtlinien des BSI (Bundesamt für Sicherheit in der Informationstechnik) arbeiten, profitieren von einer solchen Lösung gleich mehrfach.

Eine Datenschleuse ist nämlich auch ein wichtiger Baustein zur Erfüllung gesetzlicher Anforderungen und zur vorgeschriebenen Sicherstellung der IT-Sicherheit. Sie ermöglicht nicht nur die Kontrolle der Daten, sondern protokolliert auch den Datenaustausch: Damit lässt sich Transparenz schaffen im Hinblick darauf, wann welche Daten zu welchem Zweck geprüft und bewertet wurden.

Somit spart die Datenschleuse auch bares Geld: Denn Datenpannen und -lecks können im Ernstfall richtig teuer werden.

Mehr lesen

Nehmen Sie Kontakt zu uns auf

Zero Trust für maximalen Schutz! Sprechen Sie mit Experten, die Ihre IT-Sicherheit ganzheitlich und zukunftssicher gestalten.

Kostenloses ErstgesprächFragen aus der Praxis – Ihre USB-Sicherheit im Fokus

Datenschutz mit treeconsult: Wir sorgen für den sicheren Datenstrom!

Die Vorzüge unserer Datenschleuse Lösung überzeugen bereits zahlreiche Kunden, und das seit Jahren.

Gemeinsam mit unseren Kunden erarbeiten wir einen umfassenden Schutz für den Datenaustausch in Ihrer Firma. Für mobile Datenträger unterschiedlichster Art haben wir die passende Datenschleuse, ausgewählt danach, welche Voraussetzungen in Ihrer Infrastruktur, den internen Abläufen und Besonderheiten der Branche gegeben sind.

Lassen Sie sich in einem ausführlichen Erstgespräch näher informieren – wir freuen uns auf Ihre Anfrage!